Een voorheen onbekend stukje ransomware, genaamd ShrinkLocker, codeert de gegevens van slachtoffers met behulp van de BitLocker-functie die in het Windows-besturingssysteem is ingebouwd.

BitLocker is een volledige volume-encryptie die in 2007 debuteerde met de release van Windows Vista. Gebruikers gebruiken het om volledige harde schijven te coderen om te voorkomen dat mensen gegevens lezen of wijzigen als ze fysieke toegang tot de schijf krijgen. Vanaf de introductie van Windows 10 gebruikte BitLocker standaard 128-bit en 256-bit XTS-AES-coderingsalgoritmen, waardoor de functie extra bescherming kreeg tegen aanvallen die afhankelijk zijn van het manipuleren van cijfertekst om voorspelbare wijzigingen in platte tekst te veroorzaken.

Onlangs hebben onderzoekers van beveiligingsbedrijf Kaspersky een bedreigingsacteur gevonden die BitLocker gebruikt om gegevens te versleutelen op systemen in Mexico, Indonesië en Jordanië. De onderzoekers noemden de nieuwe ransomware ShrinkLocker, zowel vanwege het gebruik van BitLocker als omdat het de grootte van elke niet-opstartpartitie met 100 MB verkleint en de nieuw toegewezen ruimte opsplitst in nieuwe primaire partities van dezelfde grootte.

“Onze incidentrespons en malware-analyse leveren het bewijs dat aanvallers voortdurend hun tactieken verfijnen om detectie te voorkomen”, schreven de onderzoekers vrijdag. “Bij dit incident hebben we misbruik van de native BitLocker-functie voor ongeautoriseerde gegevensversleuteling waargenomen.”

ShrinkLocker is niet de eerste malware die BitLocker gebruikt. In 2022 meldde Microsoft dat ransomware-aanvallers die gelinkt waren aan Iran ook de bestandsversleutelingstool gebruikten. In hetzelfde jaar werd het Russische landbouwbedrijf Miratorg aangevallen door ransomware die BitLocker gebruikte om bestanden in het systeemgeheugen van geïnfecteerde apparaten te coderen.

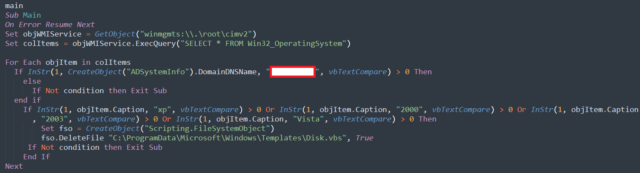

Eenmaal geïnstalleerd op een apparaat, voert ShrinkLocker een VisualBasic-script uit dat eerst de Windows Management Instrumentation-klasse en Win32_OperatingSystem aanroept om informatie over het besturingssysteem te verkrijgen.

“Voor elk object in de queryresultaten controleert het script of het huidige domein verschilt van het doeldomein”, schreven Kaspersky-onderzoekers. “Als dat zo is, eindigt het script automatisch. Vervolgens wordt gecontroleerd of de naam van het besturingssysteem ‘xp’, ‘2000’, ‘2003’ of ‘vista’ bevat en als de Windows-versie met een van deze overeenkomt, wordt het script automatisch beëindigd en zichzelf verwijderd.’

Kaspersky

Het script gaat vervolgens verder met het gebruik van WMI om informatie over het besturingssysteem op te vragen. Het blijft bewerkingen voor het wijzigen van de schijfgrootte uitvoeren, die kunnen variëren afhankelijk van de gedetecteerde versie van het besturingssysteem. Ransomware voert deze bewerkingen alleen uit op lokale, vaste schijven. De beslissing om netwerkschijven met rust te laten wordt waarschijnlijk ingegeven door de wens om de netwerkdetectiebescherming niet in werking te stellen.

Ten slotte schakelt ShrinkLocker de beveiligingen uit die zijn ontworpen om de BitLocker-coderingssleutel te beveiligen en gaat over tot het verwijderen ervan. Vervolgens wordt het gebruik van een numeriek wachtwoord mogelijk gemaakt, zowel als beveiliging tegen iemand anders die de controle over BitLocker overneemt, als als encryptor voor systeemgegevens. De reden voor het wissen van standaardbeschermers is het uitschakelen van sleutelherstelfuncties door de eigenaar van het apparaat. ShrinkLocker gaat vervolgens verder met het genereren van een coderingssleutel van 64 tekens met behulp van willekeurige vermenigvuldiging en vervanging:

- Een variabele met de cijfers 0–9;

- Het beroemde pangram, “De snelle bruine vos springt over de luie hond”, in kleine en hoofdletters, met daarin elke letter van het Engelse alfabet;

- Speciale karakters.

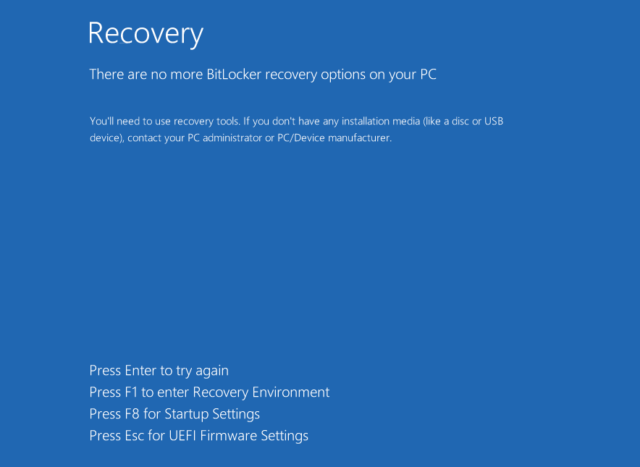

Na een paar extra stappen worden de gegevens gecodeerd. De volgende keer dat het apparaat opnieuw opstart, ziet het scherm er als volgt uit:

Kaspersky

Het ontsleutelen van schijven zonder een door de aanvaller verstrekte sleutel is in veel gevallen moeilijk en waarschijnlijk onmogelijk. Hoewel het mogelijk is om enkele wachtwoordzinnen en vaste waarden te herstellen die worden gebruikt om de sleutels te genereren, gebruikt het script variabele waarden die op elk geïnfecteerd apparaat anders zijn. Deze variabele waarden zijn niet eenvoudig te herstellen.

Er zijn geen specifieke beschermingen voor ShrinkLocker om succesvolle aanvallen te voorkomen. Kaspersky adviseert het volgende:

- Gebruik robuuste, goed geconfigureerde eindpuntbeveiliging om bedreigingen te detecteren die proberen misbruik te maken van BitLocker;

- Implementeer beheerde detectie en respons (MDR) om proactief te scannen op bedreigingen;

- Als BitLocker is ingeschakeld, zorg er dan voor dat er een sterk wachtwoord wordt gebruikt en dat de herstelsleutels op een veilige locatie worden opgeslagen;

- Zorg ervoor dat gebruikers slechts minimale rechten hebben. Dit voorkomt dat ze zelf encryptiefuncties kunnen inschakelen of registersleutels kunnen wijzigen;

- Maak logboekregistratie en monitoring van netwerkverkeer mogelijk. Configureer de logboekregistratie van zowel GET- als POST-aanvragen. In geval van infectie kunnen verzoeken aan het domein van de aanvaller wachtwoorden of sleutels bevatten;

- Monitor gebeurtenissen met betrekking tot de uitvoering van VBS en PowerShell en sla vervolgens vastgelegde scripts en opdrachten op in een externe opslagplaats om activiteiten op te slaan die lokaal kunnen worden verwijderd;

- Maak regelmatig back-ups, bewaar ze offline en test ze.

Het rapport van vrijdag bevat ook indicatoren die organisaties kunnen gebruiken om te bepalen of ze het doelwit zijn van ShrinkLocker.

Lijstafbeelding van Getty Images