Getty-afbeeldingen

Onderzoekers meldden woensdag kritieke kwetsbaarheden in een veelgebruikt netwerkapparaat waardoor enkele van ‘s werelds grootste netwerken openstaan voor inbraak.

De kwetsbaarheden zijn gevonden in de BIG-IP Next Central Manager, een onderdeel van de nieuwste generatie van de BIG-IP-appliancelijn, die organisaties gebruiken om verkeer dat hun netwerken binnenkomt en verlaat te beheren. Het in Seattle gevestigde F5, dat het product verkoopt, zegt dat zijn apparatuur wordt gebruikt door 48 van de 50 grootste bedrijven van Fortune. F5 beschrijft Next Central Manager als een “enkel, gecentraliseerd controlepunt” voor het beheren van een hele vloot BIG-IP-apparaten.

Als apparaten die taakverdeling, DDoS-beperking en inspectie en encryptie van gegevens die grote netwerken binnenkomen en verlaten uitvoeren, bevindt BIG-IP-apparatuur zich aan de rand ervan en fungeert als de belangrijkste pijplijn naar enkele van de meest kritieke bronnen die zich daarbinnen bevinden. Deze functies maakten BIG-IP-apparaten ideaal voor hacking. In 2021 en 2022 hebben hackers actief BIG-IP-apparaten gecompromitteerd door misbruik te maken van kwetsbaarheden met een ernstgraad van 9,8 op 10.

Woensdag meldden onderzoekers van beveiligingsbedrijf Eclypsium dat ze naar eigen zeggen vijf kwetsbaarheden hadden gevonden in de nieuwste versie van BIG-IP. F5 heeft twee kwetsbaarheden bevestigd en beveiligingsupdates uitgebracht die deze patchen. Eclypsium zegt dat de drie resterende kwetsbaarheden nog steeds niet worden erkend, en dat het onduidelijk is of hun oplossingen in de nieuwste release zijn opgenomen. Terwijl de uitgebuite kwetsbaarheden uit 2021 en 2022 oudere BIG-IP-versies troffen, zijn de nieuwe gevonden in de nieuwste versie, bekend als BIG-IP Next. De ernst van beide kwetsbaarheden werd beoordeeld met een 7,5.

“BIG-IP Next markeert een geheel nieuwe incarnatie van de BIG-IP-productlijn die verbeterde beveiliging, beheer en prestaties aanprijst”, schreven Eclypsium-onderzoekers. “En daarom zijn deze nieuwe kwetsbaarheden bijzonder belangrijk: ze hebben niet alleen invloed op de nieuwste vlaggenschipcode van F5, ze treffen ook de centrale manager in het hart van het systeem.”

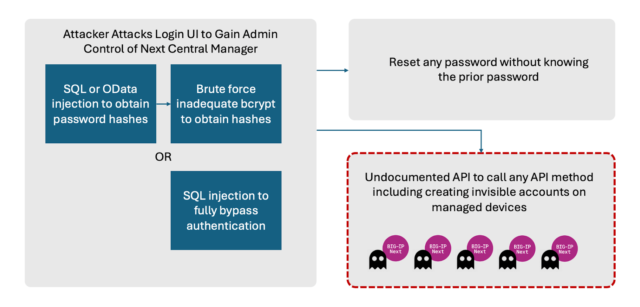

Door de kwetsbaarheden kunnen aanvallers volledige administratieve controle over een apparaat krijgen en vervolgens accounts aanmaken op systemen die worden beheerd door Central Manager. “Deze door aanvallers gecontroleerde accounts zouden niet zichtbaar zijn vanuit Next Central Manager zelf, waardoor kwaadwillige persistentie binnen de omgeving mogelijk blijft”, aldus Eclypsium. De onderzoekers zeiden dat ze geen aanwijzingen hebben dat de kwetsbaarheden actief worden uitgebuit.

Beide vaste kwetsbaarheden kunnen worden misbruikt om wachtwoord-hashes of andere gevoelige gegevens te extraheren, waardoor beheerdersaccounts op BIG-IP-systemen kunnen worden gecompromitteerd. F5 beschreef een ervan – bijgehouden als CVE-2024-21793 – als een Odata-injectiefout, een klasse van kwetsbaarheden waarmee aanvallers kwaadaardige gegevens in Odata-query’s kunnen injecteren. De tweede kwetsbaarheid, CVE-2024-26026, is een gebrek aan SQL-injectie die kwaadaardige SQL-instructies kan uitvoeren.

Eclypsium zei dat het drie extra kwetsbaarheden meldde. Eén daarvan is een ongedocumenteerde programmeerinterface die het vervalsen van verzoeken op de server mogelijk maakt, een aanvalsklasse die toegang krijgt tot gevoelige interne bronnen die voor buitenstaanders verboden zouden moeten zijn. Een andere mogelijkheid is dat ongeautoriseerde beheerders hun wachtwoord opnieuw kunnen instellen zonder zelfs maar te weten wat het is. Aanvallers die de controle over een beheerdersaccount hebben verkregen, kunnen deze laatste fout misbruiken om alle legitieme toegang tot een kwetsbaar apparaat te blokkeren.

De derde is een configuratie in het bcrypt-wachtwoordhashing-algoritme dat brute-force-aanvallen op miljoenen wachtwoorden per seconde mogelijk maakt. Het Open Web Application Security Project zegt dat de ‘werkfactor’ van bcrypt (dat wil zeggen de hoeveelheid middelen die nodig is om leesbare tekst om te zetten in cryptografische hashes) niet lager mag zijn dan 10. Toen Eclypsium zijn analyse deed, stelde de centrale manager deze op zes.

Eclypsium-onderzoekers schreven:

Door de kwetsbaarheden die we hebben gevonden, kan een tegenstander de kracht van Next Central Manager voor kwaadaardige doeleinden misbruiken. Ten eerste kan de Central Manager-beheerconsole op afstand worden misbruikt door elke aanvaller die toegang heeft tot de administratieve gebruikersinterface via CVE 2024-21793 of CVE 2024-26026. Dit zou resulteren in volledige administratieve controle van de manager zelf. Aanvallers kunnen vervolgens profiteren van andere kwetsbaarheden om nieuwe accounts aan te maken op elk BIG-IP Next-middel dat wordt beheerd door de Central Manager. Deze nieuwe kwaadaardige accounts zouden met name niet zichtbaar zijn vanuit de Central Manager zelf.

Alle vijf kwetsbaarheden werden door F5 in één batch ontdekt, maar F5 heeft slechts formeel CVE’s toegewezen voor twee ongeautoriseerde kwetsbaarheden. We hebben niet bevestigd of de andere 3 zijn opgelost op het moment van publicatie.

Vertegenwoordigers van F5 reageerden niet onmiddellijk op de aanvraag. Eclypsium zei verder:

Deze zwakke punten kunnen worden uitgebuit via verschillende potentiële aanvalspaden. Op een hoog niveau kunnen aanvallers op afstand misbruik maken van de gebruikersinterface om administratieve controle over de Central Manager te krijgen. Wijzig wachtwoorden voor accounts in Central Manager. Maar het allerbelangrijkste is dat aanvallers verborgen accounts kunnen maken op elk apparaat dat wordt beheerd door Central Manager.

Eclypsium

De kwetsbaarheden zijn aanwezig in BIG-IP Next Central Manager versies van 20.0.1 tot 20.1.0. Versie 20.2.0, woensdag uitgebracht, lost twee bekende kwetsbaarheden op. Zoals eerder opgemerkt, is het onbekend of versie 20.2.0 het andere gedrag dat in Eclypsium wordt beschreven, verhelpt.

“Als ze gerepareerd zijn, is dat prima, aangezien de versie die ze bevat nog steeds als kwetsbaar voor andere dingen wordt beschouwd en een oplossing nodig heeft”, schreef Eclypsium-onderzoeker Vlad Babkin in een e-mail. “Als dat niet het geval is, heeft het apparaat een manier waarop een geverifieerde aanvaller op de lange termijn zijn toegang voor altijd kan behouden, wat problematisch zal zijn.”

Uit een zoekopdracht met de Shodan-browser blijkt dat slechts drie gevallen van kwetsbare systemen zijn blootgesteld aan internet.

Gezien de recente golf van actieve exploits gericht op VPN’s, firewalls, load balancers en andere apparaten aan de rand van het netwerk, zouden gebruikers van BIG-IP Central Manager er goed aan doen om van het patchen van kwetsbaarheden een hoge prioriteit te maken. De beschikbaarheid van proof-of-concept exploitcode in de Eclypsium-ontdekking vergroot de kans op actieve aanvallen verder.