Softwaremaker Ivanti dringt er bij gebruikers van zijn eindpuntbeveiligingsproduct op aan om een kritieke kwetsbaarheid te patchen waardoor ongeautoriseerde aanvallers kwaadaardige code kunnen uitvoeren binnen de getroffen netwerken.

De kwetsbaarheid, in een klasse die bekend staat als SQL-injectie, is te vinden in alle ondersteunde versies van Ivanti Endpoint Manager. De software, ook bekend als Ivanti EPM, draait op verschillende platforms, waaronder Windows, macOS, Linux, Chrome OS en IoT-apparaten zoals routers. Kwetsbaarheden in SQL-injectie zijn het gevolg van foutieve code die gebruikersinvoer interpreteert als databaseopdrachten of, meer technisch gezien, van het samenvoegen van gegevens met SQL-code zonder de gegevens te specificeren volgens de SQL-syntaxis. CVE-2023-39336, zoals de Ivanti-kwetsbaarheid wordt gevolgd, heeft een ernstbeoordeling van 9,6 uit een mogelijke 10.

“Als een aanvaller met toegang tot een intern netwerk wordt misbruikt, kan hij een niet-gespecificeerde SQL-injectie gebruiken om willekeurige SQL-query’s uit te voeren en uitvoer op te halen zonder dat authenticatie vereist is”, schreven Ivanti-functionarissen vrijdag in een bericht waarin ze de beschikbaarheid van de patch aankondigden. “Hierdoor kan een aanvaller controle krijgen over de machines waarop de EPM-agent draait. Wanneer de masterserver is geconfigureerd om SQL Express te gebruiken, kan dit leiden tot RCE op de masterserver.”

RCE staat voor het op afstand uitvoeren van code, oftewel de mogelijkheid voor externe aanvallers om code naar keuze uit te voeren. Er zijn momenteel geen aanwijzingen dat er actief misbruik wordt gemaakt van de kwetsbaarheid.

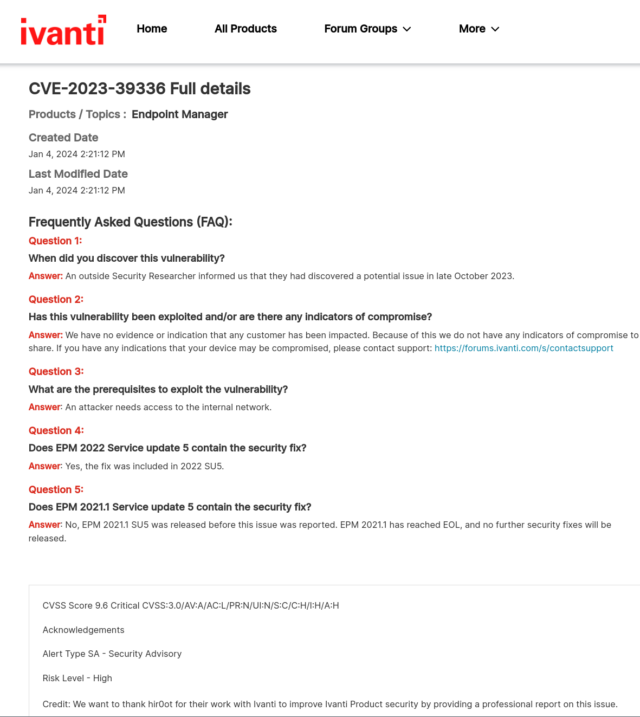

Ivanti heeft ook een bericht uitgebracht dat alleen toegankelijk is voor geregistreerde gebruikers. Uit een door Ars verkregen kopie blijkt dat Ivanti in oktober van de kwetsbaarheid hoorde. Privé-openbaarmaking is volledig:

Het is onduidelijk wat ‘aanvaller met toegang tot het interne netwerk’ betekent. Volgens de officiële uitleg van het algemene scoresysteem voor kwetsbaarheden staat de Ivanti die bij de ontdekking werd gebruikt, AV:A, voor “Attack Vector: Adjacent”. Het scoresysteem definieerde het als:

De kwetsbare component is gekoppeld aan de netwerkstack, maar de aanval is op protocolniveau beperkt tot logisch aaneengesloten topologie. Dit kan betekenen dat de aanval moet worden gelanceerd vanaf hetzelfde gedeelde fysieke of logische (bijvoorbeeld lokale IP-subnet) netwerk…

In de Mastodon-thread boden verschillende beveiligingsexperts een interpretatie. Eén persoon, die vroeg om niet bij naam genoemd te worden, schreef:

Alles over kwetsbaarheid [besides the requirement of access to the network] is serieus:

- De complexiteit van de aanval is laag

- Geen rechten vereist

- Er is geen gebruikersinteractie vereist

- De omvang van de daaropvolgende impact op andere systemen is gewijzigd

- De impact op vertrouwelijkheid, integriteit en beschikbaarheid is groot

Reid Wightman, een onderzoeker gespecialiseerd in de beveiliging van industriële controlesystemen bij Dragoš, leverde deze analyse:

Speculatie, maar het lijkt erop dat Ivanti CVSS verkeerd toepast en de score zou waarschijnlijk 10,0 moeten zijn.

Ze zeggen AV:A (wat betekent: “aangrenzende netwerktoegang vereist”). Dit betekent meestal dat een van de volgende situaties waar is: 1) het kwetsbare netwerkprotocol is niet routeerbaar (dit betekent meestal dat het geen kwetsbaar IP-gebaseerd protocol is), of 2) de kwetsbaarheid is werkelijk een persoon-in-de-omgeving. middle-aanval (hoewel dit meestal het geval is en AC:H, omdat man-in-the-middle enige bestaande toegang tot het netwerk vereist om de aanval daadwerkelijk te starten) of 3) (wat volgens mij het geval is), de leverancier heeft het mis: CVSS implementeren omdat ze vinden dat hun kwetsbare dienst niet openbaar mag worden gemaakt, oftewel “eindgebruikers moeten een ingebouwde firewall hebben”.

Ervan uitgaande dat de aanvaller een insider moet zijn, zou hij de CVSS-modifier PR:L of PR:H hebben (rechten vereist op het systeem), of UI:R (een legitieme gebruiker misleiden om iets te doen wat hij niet zou moeten doen). De veronderstelling dat de aanvaller een andere bestaande toegang tot het netwerk heeft, zou AC:H (hoge aanvalscomplexiteit) aan het resultaat moeten toevoegen. Beide zouden het numerieke resultaat verminderen.

Ik heb veel ruzie gehad met leveranciers die beweren (3), met name: “Niemand zou de service moeten kunnen detecteren, dus het is niet echt AV:N”. Maar CVSS houdt geen rekening met “goede netwerkarchitectuur”. Het gaat alleen om de standaardconfiguratie en of een aanval kan worden gelanceerd vanaf een extern netwerk… het houdt geen rekening met de firewallregels die de meeste organisaties zouden moeten hebben, deels omdat je altijd tegenvoorbeelden vindt waar de service aan wordt blootgesteld het internet. . Je kunt bijna altijd tegenvoorbeelden vinden over Shodan en dergelijke. Er wordt bijvoorbeeld veel “Ivanti Service Manager” op Shodan getoond, maar ik weet niet zeker of dit een daadwerkelijk kwetsbare service is.

Een derde deelnemer, Ron Bowes van Skull Security, schreef: “Verkopers – vooral Ivanta – hebben de gewoonte om beveiligingsproblemen te onderschatten. Ze denken dat het minder slecht klinken van vuln ervoor zorgt dat ze er beter uitzien, terwijl hun klanten zich er in werkelijkheid alleen maar minder veilig door voelen. Het is een grote ergernis voor huisdieren. Ik zal de verkopers niet veroordelen omdat ze wol hebben, maar ik zal ze wel veroordelen omdat ze zich ermee misdragen.”

Vertegenwoordigers van Ivanti reageerden niet op vragen per e-mail.

Het plaatsen van apparaten waarop Ivanti EDM draait achter een firewall is een best practice en zal de ernst van CVE-2023-39336 aanzienlijk verminderen, maar zal waarschijnlijk niets doen om te voorkomen dat een aanvaller die beperkte toegang heeft gekregen tot het werkstation van een werknemer de kritieke kwetsbaarheid misbruikt. Het is onduidelijk of de kwetsbaarheid actief zal worden uitgebuit, maar de beste handelwijze is dat alle Ivanti EDM-gebruikers de patch zo snel mogelijk installeren.