JAVS

Een softwaremaker die wereldwijd meer dan 10.000 rechtszalen bedient, hostte een applicatie-update met een verborgen achterdeur die constante communicatie onderhoudt met een kwaadwillende website, meldden onderzoekers donderdag in de laatste aflevering van een supply chain-aanval.

De software, bekend als JAVS Viewer 8, is een onderdeel van JAVS Suite 8, een applicatiepakket dat door rechtszalen wordt gebruikt voor het opnemen, afspelen en beheren van audio en video van procedures. De fabrikant, Justice AV Solutions uit Louisville, Kentucky, zegt dat zijn producten worden gebruikt in meer dan 10.000 rechtszalen in de VS en 11 andere landen. Het bedrijf bestaat al 35 jaar.

JAVS Viewer-gebruikers lopen een hoog risico

Onderzoekers van beveiligingsbedrijf Rapid7 meldden dat de versie van JAVS Viewer 8 die beschikbaar is om te downloaden op javs.com een achterdeur bevatte die een onbekende bedreigingsacteur permanente toegang tot geïnfecteerde apparaten mogelijk maakte. De kwaadaardige download, ingebed in een uitvoerbaar bestand dat JAVS Viewer versie 8.3.7 installeert, was pas op 1 april beschikbaar, toen de aankondiging werd gedaan op X (voorheen Twitter). Het is niet duidelijk wanneer de achterdeurversie van de downloadpagina van het bedrijf is verwijderd. JAVS-vertegenwoordigers reageerden niet onmiddellijk op vragen per e-mail.

“Gebruikers die versie 8.3.7 van het uitvoerbare bestand JAVS Viewer hebben geïnstalleerd lopen een groot risico en moeten onmiddellijk actie ondernemen”, aldus Rapid7-onderzoekers Ipek Solak, Thomas Elkins, Evan McCann, Matthew Smith, Jake McMahon, Tyler McGraw, Ryan Emmons, Stephen Fewer , en geschreven door John Feninger. “Deze versie bevat een backdoor-installatieprogramma waarmee aanvallers volledige controle kunnen krijgen over getroffen systemen.”

Het installatiebestand heet JAVS Viewer Setup 8.3.7.250-1.exe. Toen het werd uitgevoerd, werd het binaire bestand gekopieerd fffmpeg.exe naar het bestandspad C:\Program Files (x86)\JAVS\Viewer 8\. Om de beveiligingswaarschuwingen te omzeilen, werd het installatieprogramma digitaal ondertekend, maar met een handtekening afgegeven aan een entiteit genaamd “Vanguard Tech Limited”, niet aan “Justice AV Solutions Inc.”, de ondertekenende entiteit die werd gebruikt om legitieme JAVS-software te authenticeren.

fffmpeg.exe, op zijn beurt, gebruikten Windows Sockets en WinHTTP om te communiceren met de command-and-control-server. Na een succesvolle verbinding, fffmpeg.exe door de browser verzamelde wachtwoorden en informatie over de gecompromitteerde host naar de server gestuurd, inclusief hostnaam, details van het besturingssysteem, processorarchitectuur, werkmap van het programma en gebruikersnaam.

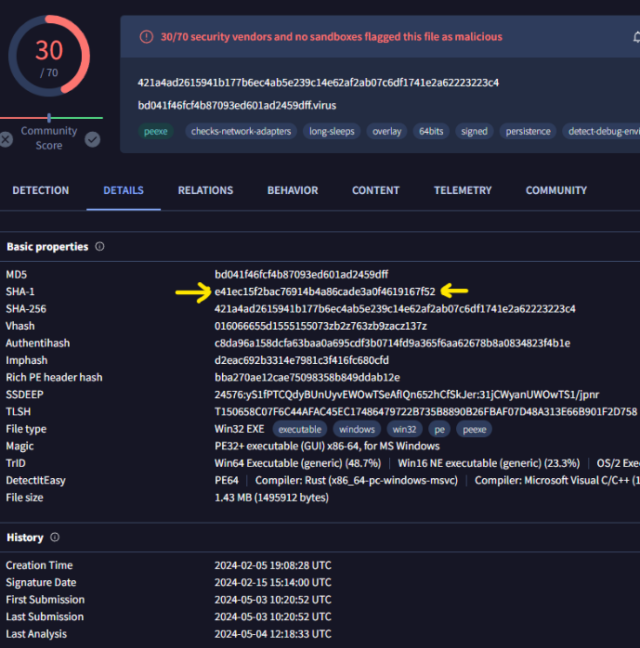

Dat zeiden de onderzoekers fffmpeg.exe heb het bestand ook gedownload chrome_installer.exe vanaf IP-adres 45.120.177.178. chrome_installer.exe ging verder met het uitvoeren van een binair bestand en verschillende Python-scripts die verantwoordelijk waren voor het stelen van wachtwoorden die in browsers waren opgeslagen. fffmpeg.exe is gerelateerd aan een bekende malwarefamilie genaamd GateDoor/Rustdoor. exe-bestand is al gemarkeerd door 30 eindpuntbeschermingsmechanismen.

Snel7

Het aantal detecties is gestegen naar 38 op het moment dat dit bericht werd gepubliceerd.

De onderzoekers waarschuwden dat het proces van het desinfecteren van geïnfecteerde apparaten zorg zal vergen. Zij schreven:

Om dit probleem op te lossen, moeten betrokken gebruikers:

- Spiegel alle eindpunten waarop JAVS Viewer 8.3.7 is geïnstalleerd. Het simpelweg verwijderen van de software is niet voldoende, omdat aanvallers mogelijk extra backdoors of malware hebben geïnstalleerd. Opnieuw schilderen geeft een schone lei.

- Reset de inloggegevens voor alle accounts die zijn aangemeld bij de getroffen eindpunten. Dit omvat lokale accounts op het eindpunt zelf, evenals alle externe accounts waartoe toegang werd verkregen tijdens de periode dat JAVS Viewer 8.3.7 was geïnstalleerd. Aanvallers hebben mogelijk inloggegevens van gecompromitteerde systemen gestolen.

- Reset de inloggegevens die worden gebruikt in de webbrowsers op de getroffen eindpunten. Browsersessies zijn mogelijk gekaapt om cookies, opgeslagen wachtwoorden of andere gevoelige informatie te stelen.

- Installeer de nieuwste versie van JAVS Viewer (8.3.8 of hoger) nadat u de getroffen systemen opnieuw hebt geimaged. De nieuwe versie bevat niet de achterdeur die aanwezig was in 8.3.7.

Het volledig opnieuw inrichten van getroffen eindpunten en het opnieuw instellen van de bijbehorende inloggegevens is van cruciaal belang om ervoor te zorgen dat aanvallers niet via een achterdeur of gestolen inloggegevens zijn binnengedrongen. Alle organisaties die JAVS Viewer 8.3.7 gebruiken, moeten deze stappen onmiddellijk ondernemen om het compromis op te lossen.

Het Rapid7-bericht bevatte een verklaring van JAVS waarin werd bevestigd dat het installatieprogramma voor versie 8.3.7 van de JAVS-browser schadelijk was.

“We hebben alle versies van Viewer 8.3.7 van de JAVS-website gehaald, alle wachtwoorden opnieuw ingesteld en een volledige interne audit van alle JAVS-systemen uitgevoerd”, aldus de verklaring. “We hebben bevestigd dat alle bestanden die momenteel beschikbaar zijn op de JAVS.com-website authentiek zijn en vrij van malware. We hebben verder bevestigd dat er bij dit incident geen JAVS-broncode, certificaten, systemen of andere softwareversies in gevaar zijn gekomen.”

In de verklaring werd niet uitgelegd hoe het installatieprogramma beschikbaar kwam om te downloaden op de site. Er werd ook niet gezegd of het bedrijf een extern bedrijf voor het onderzoek had ingeschakeld.

Het incident is het nieuwste voorbeeld van een supply chain-aanval, een techniek die wordt gebruikt om een legitieme dienst of een legitiem stukje software te manipuleren met als doel alle downstreamgebruikers te infecteren. Dit soort aanvallen worden meestal uitgevoerd door eerst de dienst of softwareleverancier te hacken. Er bestaat geen onfeilbare manier om te voorkomen dat u het slachtoffer wordt van een supply chain-aanval, maar een potentieel nuttige maatregel is om het bestand te scannen met VirusTotal voordat u het uitvoert. Dat advies zou JAVS-gebruikers goed van pas komen.