Getty-afbeeldingen

Bedreigingsactoren voerden ruim een jaar lang zero-day-aanvallen uit op Windows-gebruikers met malware voordat Microsoft een kwetsbaarheid patchte die hen in staat stelde, zeiden onderzoekers dinsdag.

De kwetsbaarheid, aanwezig in Windows 10 en 11, zorgt ervoor dat apparaten Internet Explorer openen, een oudere browser die Microsoft in 2022 stopzette nadat de verouderde codebasis deze steeds kwetsbaarder maakte voor uitbuiting. Na deze stap maakte Windows het moeilijk, zo niet onmogelijk, om normale acties uit te voeren om de browser te openen, die voor het eerst werd geïntroduceerd halverwege de jaren negentig.

Trucs oud en nieuw

Volgens de onderzoekers die de kwetsbaarheid ontdekten en aan Microsoft rapporteerden, dateert de kwaadaardige code die misbruik maakt van de kwetsbaarheid al in januari 2023 en circuleerde pas in mei van dit jaar. Het bedrijf heeft de kwetsbaarheid, bijgehouden als CVE-2024-CVE-38112, dinsdag gepatcht als onderdeel van zijn maandelijkse patchprogramma. De kwetsbaarheid, gelegen in de MSHTML-engine van Windows, had een ernstscore van 7,0 op 10.

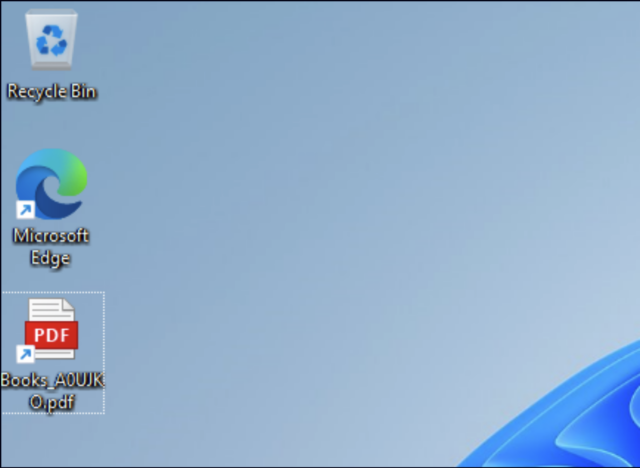

Onderzoekers van beveiligingsbedrijf Check Point zeiden dat de aanvalscode “nieuwe (of voorheen onbekende) trucs uitvoerde om Windows-gebruikers ertoe te verleiden code op afstand uit te voeren.” De link die leek om het PDF-bestand te openen, voegde een .url-extensie toe aan het einde van het bestand, bijvoorbeeld Books_A0UJKO.pdf.url, gevonden in een van de kwaadaardige codevoorbeelden.

Wanneer het bestand in Windows werd bekeken, werd er een pictogram weergegeven dat aangeeft dat het bestand een PDF was en geen URL-bestand. Dergelijke bestanden zijn ontworpen om de applicatie te openen die in de link wordt vermeld.

Controlepunt

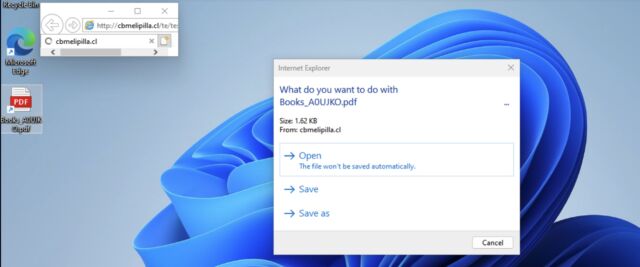

De link in het bestand met de naam msedge.exe, het bestand waarop Edge wordt uitgevoerd. De link bevatte echter twee attributen — mhtml: en !x-usc: — een “oude truc”-dreiging die actoren jarenlang hebben gebruikt om Windows te misleiden om applicaties zoals MS Word te openen. Het bevat ook een link naar een kwaadaardige website. Wanneer erop werd geklikt, opende het .url-bestand, vermomd als een pdf, de site, niet in Edge, maar in Internet Explorer.

“Van daaruit (de website wordt geopend met IE) kan een aanvaller veel slechte dingen doen omdat IE onveilig en verouderd is”, schreef Haifei Li, de Check Point-onderzoeker die de kwetsbaarheid ontdekte. “Als een aanvaller bijvoorbeeld een zero-day-exploit in IE heeft – die veel gemakkelijker te vinden is in vergelijking met Chrome/Edge – kan een aanvaller het slachtoffer aanvallen om onmiddellijk externe code te laten uitvoeren. In de monsters die we hebben geanalyseerd, maakten bedreigingsactoren echter geen gebruik van de IE-exploit voor het uitvoeren van externe code. In plaats daarvan gebruikten ze een andere truc in IE – waarschijnlijk niet eerder bekend bij het publiek – voor zover wij weten – om het slachtoffer te misleiden zodat code op afstand kon worden uitgevoerd.”

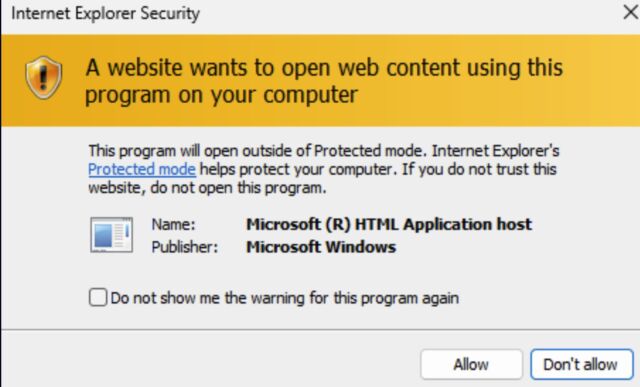

IE zou de gebruiker dan een dialoogvenster laten zien waarin hem werd gevraagd of hij het bestand wilde openen, vermomd als PDF. Als de gebruiker op “openen” klikte, gaf Windows een ander dialoogvenster weer met een vage melding dat het vervolg de inhoud op het Windows-apparaat zou openen. Als gebruikers op ‘toestaan’ zouden klikken, zou IE een bestand laden dat eindigt op .hta, een extensie die ervoor zorgt dat Windows het bestand in Internet Explorer opent en de ingebedde code uitvoert.

Controlepunt

Controlepunt

“Om de aanvallen samen te vatten vanuit een exploitatieperspectief: de eerste techniek die in deze campagnes wordt gebruikt is de ‘mhtml’-truc, waarmee de aanvaller IE kan aanroepen in plaats van het veiligere Chrome/Edge”, schreef Li. “Een andere techniek is een IE-truc om het slachtoffer te laten geloven dat hij een PDF-bestand opent, terwijl hij in werkelijkheid een gevaarlijke .hta-toepassing downloadt en uitvoert. Het algemene doel van deze aanvallen is om slachtoffers te laten geloven dat ze een pdf-bestand openen, en dit wordt mogelijk gemaakt door deze twee trucs te gebruiken.”

Het Check Point-bericht bevat cryptografische hashes voor zes kwaadaardige .url-bestanden die in de campagne worden gebruikt. Windows-gebruikers kunnen hashes gebruiken om te controleren of ze het doelwit zijn.