U kunt een Android-app downloaden of het APK-pakket handmatig installeren als u een aangepaste versie van Android gebruikt die de Google Play Store niet bevat. Het kan ook zijn dat de applicatie experimenteel is, in ontwikkeling is, of niet langer wordt onderhouden of aangeboden door de ontwikkelaar. Tot nu toe was het bestaan van sideloading-ready APK’s op internet iets dat Google leek te tolereren, als er een waarschuwing werd gegeven.

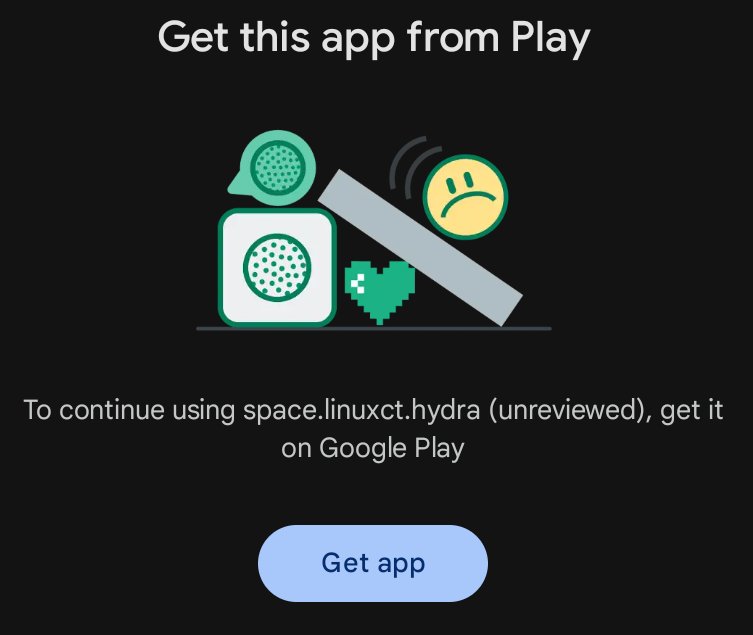

Deze stille patstelling is opgeschud door een nieuwe functie in de Google Play Integrity API. Zoals gerapporteerd door Android Authority, zijn ontwikkelaarstools om een ’reparatie’-dialoog te starten tijdens sideloads, die debuteerden op de I/O-conferentie van Google in mei, op de telefoons van gebruikers verschenen. App-sideloaders van de Britse winkel Tesco, BeyBlade X app-fandom en ChatGPT rapporteerden “Download deze app van Play” -prompts, die niet kunnen worden omzeild. Een gebruiker van een Android-gameapparaat kwam een soortgelijke melding tegen van Diablo Onsterfelijk op uw apparaat drie maanden geleden.

De Play Integrity API van Google is de manier waarop apps voorheen de toegang blokkeerden wanneer ze werden geladen op telefoons die op de een of andere manier waren gewijzigd ten opzichte van het standaardbesturingssysteem terwijl alle Google Play-integraties intact waren. Onlangs blokkeerde een populaire app voor tweefactorauthenticatie de toegang op geroote telefoons, waaronder het op beveiliging gerichte GrapheneOS. Apps kunnen de Play Integrity API aanroepen en een ‘integriteitsoordeel’ terugkrijgen, waarin wordt aangegeven of de telefoon een ‘vertrouwde’ softwareomgeving heeft, Google Play Protect heeft ingeschakeld en andere softwarecontroles heeft doorstaan.

Graphene trok de waarheidsgetrouwheid van Google’s Integrity API en SafetyNet-attesteringssystemen in twijfel en adviseerde in plaats daarvan standaard Android-hardwareattesten. Rahman merkt op dat applicaties geen alles-of-niets-aanpak hoeven te gebruiken bij het controleren van de integriteit. In plaats van de installatie volledig te blokkeren, kunnen apps de API alleen aanroepen tijdens gevoelige acties en een waarschuwing geven. Maar het ontbreken van een Play Store-link kan ontwikkelaars ook van statistieken beroven, installatie op incompatibele apparaten mogelijk maken (en tot slechte recensies leiden) en natuurlijk de deur openen voor betaalde app-piraterij.

Googlen

“Onbekende distributiekanalen” geblokkeerd

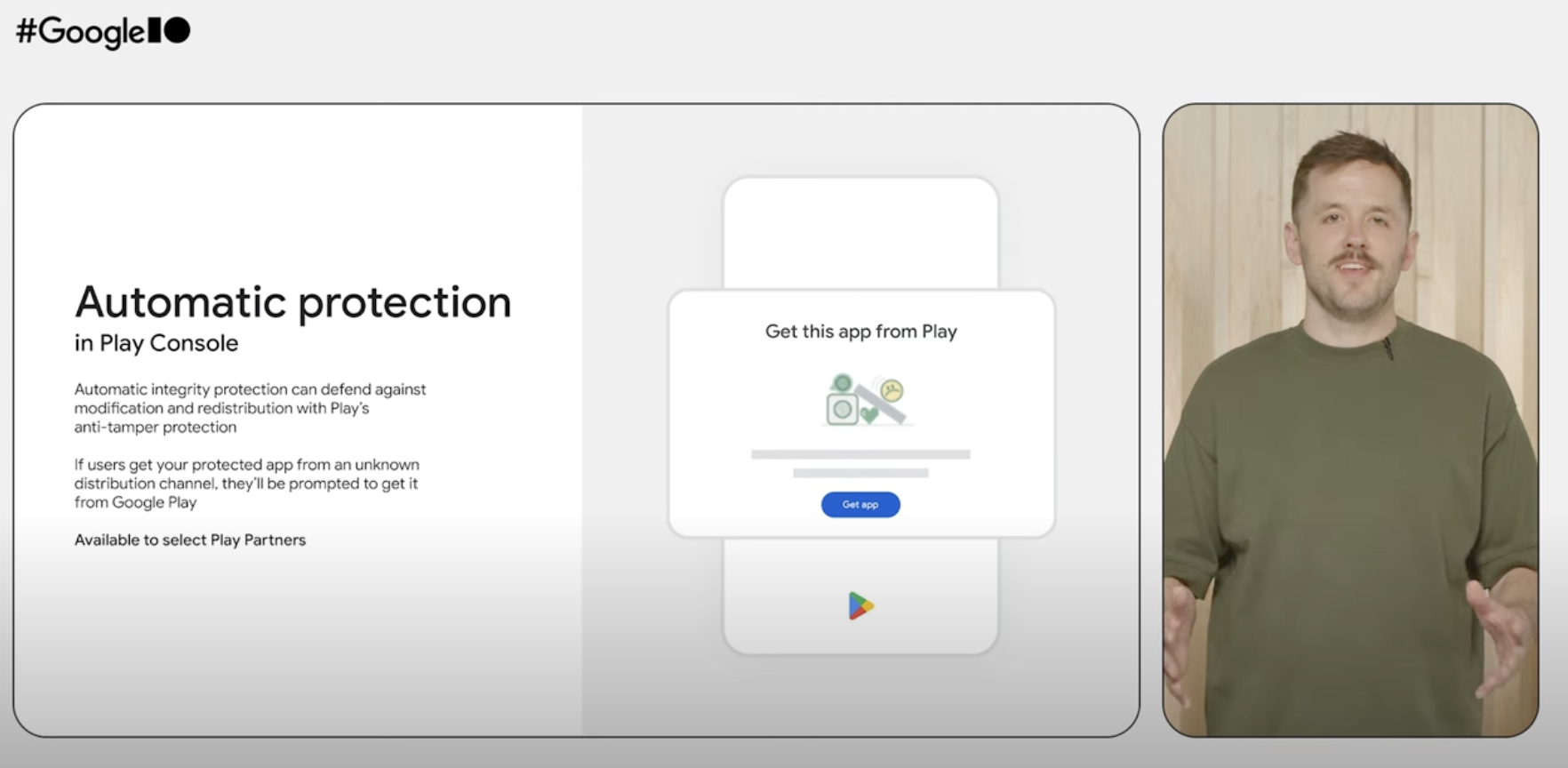

In de ontwikkelaarsvideo “Automatic Integrity Protection” van Google (op 12 minuten en 24 seconden op YouTube) wordt opgemerkt dat “geselecteerde” apps toegang hebben tot automatische bescherming. Hiermee wordt een automatische verificatietool aan uw app toegevoegd en de “sterkste versie van Google Play Tamper Protection”. “Als gebruikers uw eigen app verkrijgen via een onbekend distributiekanaal”, luidt een dia in de presentatie, “worden ze gevraagd deze te downloaden via Google Play”, beschikbaar voor “geselecteerde Play-partners.”

Vorig jaar introduceerde Google malwarescans van side-loaded apps op het moment van installatie. Google en Apple hebben zich uitgesproken tegen wetgeving die de sideloading-rechten voor smartphonebezitters zou uitbreiden, daarbij verwijzend naar veiligheids- en betrouwbaarheidsproblemen. Europese toezichthouders dwongen Apple eerder dit jaar om sideloading van apps en appstores toe te staan, zij het met kosten en geografische beperkingen.