Hackers brachten de malware naar Windows- en Mac-gebruikers door hun internetprovider in gevaar te brengen en vervolgens software-updates te wijzigen die via onveilige verbindingen werden geleverd, aldus onderzoekers.

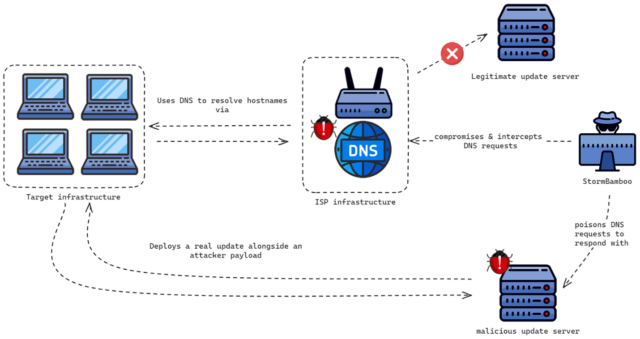

De aanval, zo zeiden onderzoekers van beveiligingsbedrijf Volexity, werkte door het hacken van routers of soortgelijke soorten apparaatinfrastructuur van een niet nader genoemde ISP. De aanvallers gebruikten vervolgens hun controle over de apparaten om de reacties van het domeinnaamsysteem te vergiftigen voor legitieme hostnamen die updates bieden voor ten minste zes verschillende applicaties die voor Windows of macOS zijn geschreven. Betrokken applicaties zijn onder meer 5KPlayer, Quick Heal, Rainmeter, Partition Wizard en die van Corel en Sogou.

Dit zijn niet de updateservers die u zoekt

Omdat updatemechanismen geen TLS of cryptografische handtekeningen gebruikten om verbindingen of gedownloade software te authenticeren, konden bedreigingsactoren hun controle over de ISP-infrastructuur gebruiken om met succes machine-in-the-middle (MitM)-aanvallen uit te voeren die gerichte gebruikers naar vijandige servers leidden. en niet voor de software die wordt beheerd door de betrokken softwareleveranciers. Deze omleidingen werkten zelfs als gebruikers niet-versleutelde openbare DNS-services zoals Google 8.8.8.8 of Cloudflare 1.1.1.1 gebruikten in plaats van de gezaghebbende DNS-server van de ISP.

“Dat is het leuke/enge deel: dit was geen hack van de DNS-server van een ISP”, schreef Steven Adair, CEO van Volexity, in een online interview. “Dit was een compromis van de netwerkinfrastructuur voor internetverkeer. DNS-query’s zouden bijvoorbeeld naar de DNS-servers van Google gaan die bedoeld zijn voor 8.8.8.8. Verkeer wordt onderschept om DNS-vragen te beantwoorden met het IP-adres van de server van de aanvaller.”

Met andere woorden: de DNS-antwoorden die door een DNS-server worden geretourneerd, veranderen wanneer ze de infrastructuur van de gehackte ISP bereiken. De enige manier waarop de eindgebruiker de aanval kon dwarsbomen, was door DNS via HTTPS of DNS via TLS te gebruiken om ervoor te zorgen dat de zoekresultaten niet werden gewijzigd of om elk gebruik van applicaties te vermijden die niet-ondertekende updates leveren via een niet-versleutelde relatie.

Volexity leverde het volgende diagram dat de aanvalsstroom illustreert:

Volexiteit

De 5KPlayer-app gebruikt bijvoorbeeld een onveilige HTTP-verbinding in plaats van een gecodeerde HTTPS-verbinding om te controleren of er een update beschikbaar is en, zo ja, om een configuratiebestand met de naam Youtube.config te downloaden. StormBamboo, de naam die in de branche wordt gebruikt om de verantwoordelijke hackgroep op te sporen, gebruikte DNS-vergiftiging om een kwaadaardige versie van het Youtube.config-bestand vanaf een kwaadaardige server af te leveren. Dit bestand nam op zijn beurt de lading van de volgende fase over, vermomd als een PNG-afbeelding. In feite was het een uitvoerbaar bestand dat malware installeerde die werd bijgehouden onder de namen MACMA voor macOS-apparaten of POCOSTICK voor Windows-apparaten.

MACMA kwam voor het eerst aan het licht in een aankondiging uit 2021 van Google’s Threat Analysis Group, een team dat malware en door de natiestaat gesponsorde cyberaanvallen opspoort. Backdoor is geschreven voor macOS- en iOS-apparaten en bood een volledige reeks mogelijkheden, waaronder vingerafdrukken van apparaten, schermopnamen, het downloaden en uploaden van bestanden, het uitvoeren van terminalopdrachten, audio-opname en keylogging.

POCOSTICK is inmiddels in gebruik sinds minstens 2014. Vorig jaar zei beveiligingsbedrijf ESET dat de malware, die het volgde onder de naam MGBot, uitsluitend werd gebruikt door een Chineestalige dreigingsgroep die werd gevolgd als Evasive Panda.

ESET-onderzoekers stelden vast dat de malware werd geïnstalleerd via legitieme updates van goedaardige software, maar wisten niet zeker hoe dit gebeurde. Eén mogelijkheid, zo zeiden de onderzoekers destijds, was een aanval op de toeleveringsketen waarbij legitieme updates werden vervangen door kwaadaardige updates aan de bron zelf. Een ander mogelijk scenario was een MitM-aanval op de servers die de updates leverden. De bevindingen van Volexity bevestigen nu dat de laatste verklaring juist is.

In ten minste één geval bij de laatste aanvallen dwong StormBamboo een macOS-apparaat om een Volexity tracks-browseradd-on genaamd RELOADEXT te installeren. De extensie doet zich voor als een extensie die webpagina’s laadt om compatibel te zijn met Internet Explorer. Volgens Volexity kopieert het in feite browsercookies en stuurt deze naar een Google Drive-account dat wordt beheerd door de aanvallers. Gegevens zijn base64-gecodeerd en gecodeerd met behulp van de Advanced Encryption Standard. Ondanks de zorgvuldigheid die de hackers betrachtten, ontdekten ze nog steeds de client_id, client_secret en refresh_token in de kwaadaardige extensie.

Een andere door Volexity waargenomen techniek was StormBamboo’s gebruik van DNS-vergiftiging om www.msftconnecttest.com te kapen, het domein dat door Microsoft wordt gebruikt om te bepalen of Windows-apparaten actief met internet zijn verbonden. Door een legitieme DNS-resolutie te vervangen door een IP-adres dat verwijst naar een kwaadaardige site die wordt beheerd door bedreigingsactoren, kunnen ze HTTP-verzoeken onderscheppen die bestemd zijn voor elke host.

Adair weigerde de gehackte internetprovider te identificeren, behalve dat het ‘geen grote was of een die je waarschijnlijk zou kennen’.

“In ons geval is het incident onder controle gebracht, maar we zien dat andere servers actief kwaadaardige updates aanbieden, maar we weten niet waar ze vandaan komen”, zei hij. ‘We vermoeden dat er wereldwijd andere actieve aanvallen plaatsvinden waarvoor wij niet verantwoordelijk zijn. Het kan een ISP-compromis zijn of een gelokaliseerd compromis voor een organisatie zoals hun firewall.”

Zoals eerder opgemerkt, zijn er veel andere opties om dit soort aanvallen te voorkomen dan (1) het vermijden van alle software die onveilig wordt bijgewerkt of (2) het gebruik van DNS via HTTPS of DNS via TLS. De eerste methode is waarschijnlijk de beste, hoewel dit waarschijnlijk betekent dat u in ieder geval in sommige gevallen moet stoppen met het gebruik van de gewenste app. Alternatieve DNS-configuraties zijn haalbaar, maar slechts enkele DNS-providers bieden deze momenteel aan, waarvan 8.8.8.8 en 1.1.1.1 de bekendste zijn.