Getty-afbeeldingen

Ransomware-criminelen hebben snel een eenvoudig te misbruiken kwetsbaarheid in de programmeertaal PHP ingezet, die kwaadaardige code op webservers uitvoert, aldus beveiligingsonderzoekers.

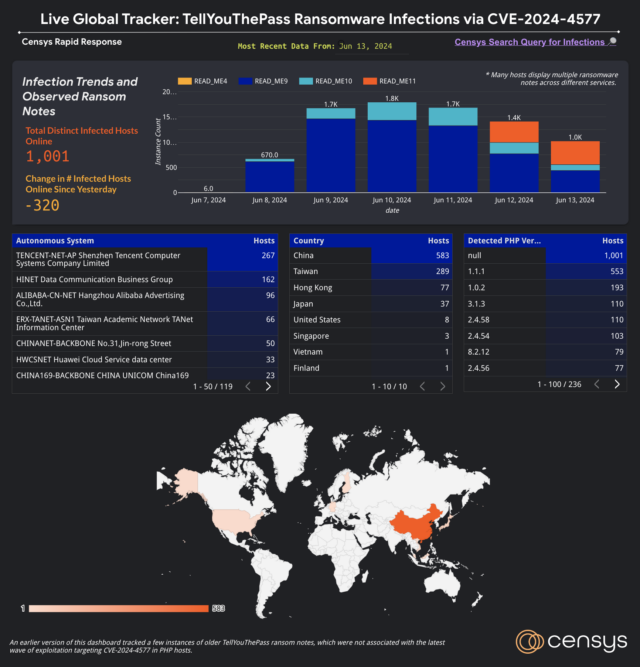

Donderdag ontdekte een internetscan door beveiligingsbedrijf Censys 1.000 servers die besmet waren met een soort ransomware die bekend staat als TellYouThePass, vergeleken met 1.800 die maandag werden gedetecteerd. De servers, die zich voornamelijk in China bevinden, geven niet langer hun gebruikelijke inhoud weer; in plaats daarvan vermelden velen de bestandsmap van de site, waaruit blijkt dat alle bestanden de extensie .locked hebben gekregen, wat aangeeft dat ze gecodeerd zijn. Het begeleidende losgeldbriefje eist ongeveer $6.500 in ruil voor een decoderingssleutel.

Censys

Censys

Als de kans klopt

De kwetsbaarheid, bijgehouden als CVE-2024-4577 en met een ernstgraad van 9,8 uit 10, komt voort uit fouten in de manier waarop PHP Unicode-tekens omzet naar ASCII. Een in Windows ingebouwde functie, bekend als Best Fit, stelt aanvallers in staat een techniek te gebruiken die bekend staat als argumentinjectie om gebruikersinvoer om te zetten in tekens die kwaadaardige opdrachten doorgeven aan de PHP-hoofdtoepassing. Dankzij de exploits kunnen aanvallers CVE-2012-1823 omzeilen, een kritieke kwetsbaarheid voor het uitvoeren van code die in 2012 in PHP is gepatcht.

CVE-2024-4577 heeft alleen invloed op PHP als het wordt uitgevoerd in een modus die bekend staat als CGI, waarin de webserver HTTP-verzoeken parseert en deze ter verwerking doorgeeft aan een PHP-script. Maar zelfs als PHP niet is ingesteld op CGI-modus, kan het beveiligingslek worden misbruikt als uitvoerbare PHP-bestanden zoals php.exe en php-cgi.exe zich in mappen bevinden die toegankelijk zijn voor de webserver. Deze configuratie is uiterst zeldzaam, met uitzondering van het XAMPP-platform, dat er standaard gebruik van maakt. Een aanvullende vereiste lijkt te zijn dat de Windows-lokalisatie – die wordt gebruikt om het besturingssysteem aan te passen aan de lokale taal van de gebruiker – moet worden ingesteld op Chinees of Japans.

De kritieke kwetsbaarheid werd op 6 juni vrijgegeven, samen met een beveiligingspatch. Binnen 24 uur gebruikten bedreigingsactoren het om TellYouThePass te installeren, meldden onderzoekers van beveiligingsbedrijf Imperva maandag. De exploit voerde code uit die het Windows-binaire bestand mshta.exe gebruikte om een HTML-toepassingsbestand uit te voeren dat zich op een server bevond die door de aanvaller werd beheerd. Het gebruik van het binaire bestand wees op een aanpak die bekend staat als leven in het buitenland, waarbij aanvallers native OS-functionaliteit en -tools gebruiken in een poging zich aan te passen aan normale, niet-kwaadwillige activiteiten.

In een vrijdag gepubliceerde post zeiden Censys-onderzoekers dat de exploit van de TellYouThePass-bende op 7 juni begon en een afspiegeling was van eerdere incidenten die opportunistisch het internet scanden op kwetsbare systemen in de nasleep van spraakmakende kwetsbaarheden en zich zonder onderscheid op elke beschikbare server richtten. De overgrote meerderheid van de geïnfecteerde servers heeft IP-adressen die zich in China, Taiwan, Hong Kong of Japan bevinden, waarschijnlijk vanwege het feit dat Chinese en Japanse locaties de enige zijn waarvan is bevestigd dat ze kwetsbaar zijn, aldus Censys-onderzoekers in een e-mail.

Sindsdien schommelde het aantal geïnfecteerde sites (gedetecteerd door te kijken naar de openbare HTTP-reactie die een open directory-lijst weergeeft met het bestandssysteem van de server, samen met de kenmerkende bestandsnaamgevingsconventie van de losgeldbrief) van een dieptepunt van 670 in juni. 8 naar een maximum van 1.800 op maandag.

Censys

Censys-onderzoekers zeiden in een e-mail dat ze niet helemaal zeker weten waardoor de cijfers veranderden.

“Vanuit ons perspectief lijkt het erop dat veel van de gecompromitteerde hosts online blijven, maar dat de poort waarop de PHP-CGI- of XAMPP-service draait niet meer reageert – vandaar de daling van het aantal gedetecteerde infecties”, schreven ze. “Een ander ding om te overwegen is dat er momenteel geen losgeldbetalingen zijn waargenomen op het enkele Bitcoin-adres dat in de losgeldnota’s staat vermeld (bron). Op basis van deze feiten is onze intuïtie dat dit waarschijnlijk het gevolg is van het stopzetten of anderszins uitschakelen van deze diensten.”

XAMPP wordt gebruikt in de productie, toch?

De onderzoekers zeiden verder dat ongeveer de helft van de waargenomen compromissen duidelijke tekenen vertoont van het gebruik van XAMPP, maar die schatting is waarschijnlijk een ondermaat omdat niet alle services expliciet laten zien welke software ze gebruiken.

“Aangezien XAMPP standaard kwetsbaar is, is het redelijk om aan te nemen dat de meeste geïnfecteerde systemen XAMPP gebruiken”, aldus de onderzoekers. Deze Censys-query vermeldt infecties die expliciet van invloed zijn op het platform. De onderzoekers zijn niet op de hoogte van andere specifieke platforms dan XAMPP die zijn gecompromitteerd.

De ontdekking van gecompromitteerde XAMPP-servers verraste Will Dormann, een senior kwetsbaarheidsanalist bij beveiligingsbedrijf Analygence, omdat XAMPP-beheerders expliciet zeggen dat hun software niet geschikt is voor productiesystemen.

“Mensen die besluiten om niet-productiesoftware te gebruiken, krijgen te maken met de gevolgen van die beslissing”, schreef hij in een online interview.

Hoewel XAMPP het enige platform is waarvan is bevestigd dat het kwetsbaar is, moeten mensen die PHP op een Windows-systeem gebruiken de update zo snel mogelijk installeren. Het hierboven gelinkte Imperva-bericht biedt IP-adressen, bestandsnamen en bestandshashes die beheerders kunnen gebruiken om te bepalen of ze het doelwit zijn.