Getty-afbeeldingen

Het Amerikaanse ministerie van Financiën heeft drie Chinese staatsburgers gesanctioneerd vanwege hun betrokkenheid bij een botnet met meer dan 19 miljoen residentiële IP-adressen die ze aan cybercriminelen hebben verhuurd om hun illegale activiteiten, waaronder COVID-19-hulpfraude en bommeldingen, te verdoezelen.

De criminele onderneming, zo zei het ministerie van Financiën dinsdag, was een residentiële proxydienst die bekend staat als 911 S5. Dergelijke diensten bieden een reeks IP-adressen van gewone thuisgebruikers waarlangs gebruikers internetverbindingen kunnen routeren. Wanneer u een website of andere internetdienst bezoekt, lijkt de verbinding afkomstig te zijn van de thuisgebruiker.

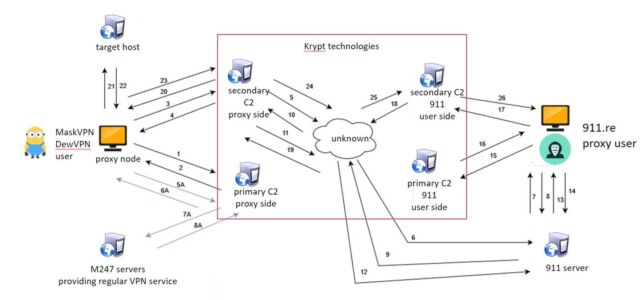

In 2022 profileerden onderzoekers van de Universiteit van Sherbrooke de 911[.]re, een service die lijkt op een eerdere versie van de 911 S5. Destijds bestond de infrastructuur uit 120.000 residentiële IP-adressen. Deze pool is gemaakt met behulp van een van de twee gratis VPN’s – MaskVPN en DewVPN – die aan eindgebruikers worden verkocht. De software fungeerde niet alleen als een legitieme VPN, maar fungeerde ook als een botnet dat heimelijk de apparaten van gebruikers in een proxyserver veranderde. De complexe structuur is ontworpen met de bedoeling het botnet moeilijk te reverse-engineeren te maken.

Universiteit van Sherbrooke

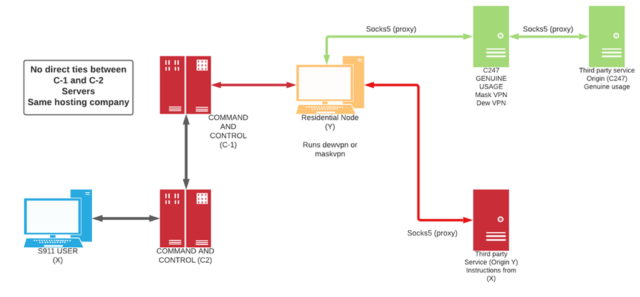

MaskVPN en DewVPN verbonden apparaten met het type server dat legitieme VPN’s gebruiken om het bron-IP-adres te maskeren en verkeer door een gecodeerde tunnel te leiden. Tegelijkertijd creëerde de verborgen functionaliteit een persistente TCP-socket voor de commando- en controleserver van het botnet. Onderzoekers van de Universiteit van Sherbrooke schreven:

Deze TCP-verbinding wordt tot stand gebracht met de C2-servers van de 911.re back-end-infrastructuur en maakt het knooppunt beschikbaar voor verbinding via de 911.re-interface. Er wordt een hartslagproces ingesteld om ervoor te zorgen dat het knooppunt als beschikbaar wordt vermeld. Op geen enkel moment is er een directe verbinding tussen een geïnfecteerd knooppunt en een betalende 911.re-abonnee, zelfs niet als het knooppunt is geselecteerd en er verkeer doorheen gaat. Al het netwerkverkeer wordt altijd gerouteerd tussen C2-servers die in de VS zijn gevestigd, waardoor het risico wordt verkleind dat er afwijkingen worden gedetecteerd door IDS- of IPS-systemen. Mask VPN en Dew VPN gebruiken een aangepaste open source-implementatie van OpenVPN.

Universiteit van Sherbrooke

Het onderzoek leidde tot een onderzoek door KrebsOnSecurity waarbij Yunhe Wang uit Peking werd geïdentificeerd als een van de personen die de domeinen registreerde die door 911 werden gebruikt.[.]opnieuw infrastructuur.

Wang was een van de drie mensen die dinsdag een boete kregen. Ambtenaren van het ministerie van Financiën zeiden dat Wang een geregistreerde abonnee was van diensten die worden gebruikt door zowel 911 S5 als operaties MaskVPN en DewVPN, wat aangeeft dat ze afhankelijk waren van dezelfde bronnen als verslaggever Brian Krebs. Ze noemden Jingping Liu ook als medeplichtige omdat hij Wang zou hebben geholpen bij het witwassen van virtuele valuta en andere opbrengsten uit de 911 S5-activiteiten. Ambtenaren noemden Yanni Zheng verder omdat hij naar verluidt optrad als gevolmachtigde voor Wang en namens Wang deelnam aan zakelijke transacties, aankopen en betalingen, waaronder een luxe condominium aan het strand in Thailand.

“Deze individuen hebben hun kwaadaardige botnettechnologie gebruikt om persoonlijke apparaten in gevaar te brengen, waardoor cybercriminelen op frauduleuze wijze economische hulp kunnen verkrijgen voor mensen in nood en onze burgers kunnen terroriseren met bommeldingen”, aldus staatssecretaris Brian E. Nelson. “Het ministerie van Financiën zal, in nauwe samenwerking met onze wetshandhavingscollega’s en internationale partners, actie blijven ondernemen om cybercriminelen en andere illegale actoren die proberen te stelen van Amerikaanse belastingbetalers te ontwrichten.”

Ambtenaren van het ministerie van Financiën hebben ook sancties opgelegd aan drie in Thailand gevestigde bedrijven: Spicy Code Company Limited, dat extra eigendommen voor Wang kocht, en Tulip Biz Pattaya Group Company Limited en Lily Suites Company Limited, beide gekocht door Wang.

Ambtenaren zeiden dat het 911 S5-botnet ongeveer 19 miljoen IP-adressen bevatte. Het werd door criminelen gebruikt in “tienduizenden nepaanvragen” die verband hielden met de oplichting van de coronavirushulp die resulteerde in het verlies van miljarden dollars aan de Amerikaanse overheid. IP-adressen die door de dienst zijn gecompromitteerd, zijn ook in verband gebracht met een reeks bommeldingen in de Verenigde Staten in juli 2022.

Volgens deze benamingen moeten alle activa van individuen en bedrijven die zich in de VS bevinden of die eigendom zijn van of gecontroleerd worden door Amerikaanse personen, worden bevroren en gerapporteerd aan het Office of Foreign Assets Control van het ministerie van Financiën. De sancties verbieden ook iedereen om zaken te doen in de VS waarbij geblokkeerde activa betrokken zijn. Mensen die sancties overtreden, kunnen zelf worden onderworpen aan vastberadenheid.

De actie van dinsdag kwam zes dagen nadat onderzoekers van het Google-beveiligingsbedrijf Mandiant zeiden dat het gebruik van residentiële proxy-netwerken door de Chinese nexus-netwerken, bekend als operationele relay box-netwerken, de traditionele middelen voor monitoring en verdediging tegen cyberaanvallen verstoort. Mandiant-onderzoekers drongen er bij veteranen op aan een nieuwe aanpak te volgen.

“Mandiant betoogt dat de beste manier om de uitdaging van ORB-netwerken aan te pakken is door te stoppen met het monitoren van de C2-spionage-infrastructuur als een inerte indicator van een compromis en deze te gaan monitoren als een entiteit met verschillende TTP’s”, schreven de onderzoekers. “We opereren niet langer in een block-and-move-wereld waar IP’s deel uitmaken van de bewapening van APT en de C2-fase van de kill-keten.”