Getty-afbeeldingen

Honderden Microsoft Azure-accounts, waarvan sommige toebehoren aan senior executives, zijn het doelwit geweest van onbekende aanvallers in een voortdurende campagne om gevoelige gegevens en financiële activa van tientallen organisaties te stelen, zeiden onderzoekers van beveiligingsbedrijf Proofpoint maandag.

De campagne probeert gerichte Azure-omgevingen in gevaar te brengen door e-mails te sturen naar accounthouders waarin technieken voor diefstal van inloggegevens en accountovername zijn geïntegreerd. Bedreigingsactoren doen dit door geïndividualiseerde phishing-lokmiddelen te combineren met gedeelde documenten. Sommige documenten bevatten links die, wanneer erop wordt geklikt, gebruikers doorverwijzen naar een phishing-website. De brede reikwijdte van gerichte rollen wijst op een strategie van bedreigingsactoren om accounts met toegang tot verschillende bronnen en verantwoordelijkheden in getroffen organisaties in gevaar te brengen.

“Bedreigingsactoren lijken zich te concentreren op een breed scala aan individuen met verschillende titels in verschillende organisaties, waardoor honderden gebruikers over de hele wereld worden getroffen”, aldus Proofpoint in een adviesrapport. “Het getroffen gebruikersbestand omvat een breed scala aan functies, met frequente doelwitten, waaronder verkoopdirecteuren, accountmanagers en financiële managers. Individuen die leidinggevende posities bekleden zoals ‘vice-president, operations’, ‘chief financial officer en penningmeester’ en ‘president en CEO’ behoorden ook tot de doelwitten.

Zodra accounts zijn gecompromitteerd, beveiligen bedreigingsactoren deze door ze in te schrijven in verschillende vormen van multi-factor authenticatie. Dit kan het voor slachtoffers moeilijk maken om wachtwoorden te wijzigen of toegang te krijgen tot dashboards om recente logins te bekijken. In sommige gevallen vertrouwt MFA op eenmalige wachtwoorden die via sms-berichten of telefoontjes worden verzonden. In de meeste gevallen gebruiken aanvallers de app echter om zich te authenticeren met meldingen en een code.

Bewijspunt

Proofpoint observeerde andere post-compromisacties, waaronder:

- Exfiltratie van gegevens. Aanvallers openen en downloaden gevoelige bestanden, waaronder financiële activa, interne beveiligingsprotocollen en gebruikersgegevens.

- Interne en externe phishing. Toegang tot mailboxen wordt gebruikt om zijwaartse bewegingen binnen getroffen organisaties uit te voeren en om specifieke gebruikersaccounts te targeten met gepersonaliseerde phishing-bedreigingen.

- Financiële fraude. In een poging om financiële fraude te plegen, worden interne e-mails verzonden naar gerichte HR- en financiële afdelingen binnen de getroffen organisaties.

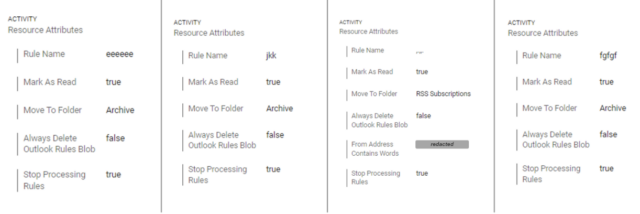

- Postbusregels. Aanvallers creëren speciale verduisteringsregels met als doel hun sporen uit te wissen en alle bewijzen van kwaadaardige activiteiten uit de mailboxen van slachtoffers te wissen.

Bewijspunt

Compromissen komen van verschillende proxy’s die fungeren als tussenpersoon tussen de broninfrastructuur van de aanvaller en de beoogde accounts. Met proxy’s kunnen aanvallers de geografische locatie die is toegewezen aan het verbindende IP-adres afstemmen op de regio van het doelwit. Dit helpt bij het omzeilen van verschillende geofencing-beleidsregels die het aantal en de locatie beperken van IP-adressen die toegang hebben tot het doelsysteem. Proxydiensten veranderen vaak halverwege de campagne, een strategie die het voor degenen die zich verdedigen tegen aanvallen moeilijk maakt om de IP-adressen te blokkeren waar kwaadaardige activiteiten vandaan komen.

Andere technieken die zijn ontworpen om de operationele infrastructuur van een aanvaller te verdoezelen, zijn onder meer datahostingservices en gecompromitteerde domeinen.

“Naast het gebruik van proxydiensten hebben we gezien dat aanvallers de vaste lijnen van bepaalde lokale ISP’s gebruiken, waardoor mogelijk hun geografische locatie wordt onthuld”, aldus de post maandag. “Onder deze niet-proxybronnen bevinden zich het in Rusland gevestigde ‘Selena Telecom LLC’ en de Nigeriaanse providers ‘Airtel Networks Limited’ en ‘MTN Nigeria Communication Limited’. Hoewel Proofpoint deze campagne momenteel niet heeft toegeschreven aan bekende dreigingsactoren, bestaat de mogelijkheid dat Russische en Nigeriaanse aanvallers erbij betrokken zijn, wat parallellen trekt met eerdere cloudaanvallen.”

Hoe u kunt controleren of u een doelwit bent

Er zijn verschillende targetingaanwijzingen. Het nuttigst is een specifieke user-agent die wordt gebruikt tijdens de toegangsfase van de aanval: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Aanvallers gebruiken deze user-agent voornamelijk om toegang te krijgen tot de ‘OfficeHome’-inlogtoepassing, samen met ongeautoriseerde toegang tot aanvullende native Microsoft365-toepassingen, zoals:

- Office365 Shell WCSS-Client (indicatief voor browsertoegang tot Office365-applicaties)

- Office 365 Exchange Online (wijst op post-compromis misbruik van mailboxen, data-exfiltratie en proliferatie van e-mailbedreigingen)

- Mijn aanmeldingen (gebruikt door aanvallers om MFA te manipuleren)

- Mijn apps

- Mijn profiel

Proofpoint omvatte de volgende indicatoren van compromis:

| Indicator | De man | Beschrijving |

| Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, zoals Gecko) Chrome/120.0.0.0 Safari/537.36 | Gebruikersagent | De user-agent die betrokken is bij de toegangsfase van de aanval |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, zoals Gecko) Chrome/120.0.0.0 Safari/537.36 | Gebruikersagent | De user-agent die betrokken is bij de toegangs- en post-toegangsfasen van de aanval |

| Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, zoals Gecko) Chrome/119.0.0.0 Safari/537.36 | Gebruikersagent | De user-agent die betrokken is bij de toegangs- en post-toegangsfasen van de aanval |

| zakje[.]Ru | Domein | Domein dat wordt gebruikt voor gerichte phishing-bedreigingen |

| Lobnya[.]com | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| make-app[.]Vandaag | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| Alexhost[.]com | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| mol[.]Ru | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| smartphones[.]netto | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| luchttel[.]com | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| mtnonline[.]com | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| acedatacenter[.]com | Domein | Brondomein gebruikt als kwaadaardige infrastructuur |

| Sokolov Dmitri Nikolajevitsj | ISP | Bron-ISP gebruikt als kwaadaardige infrastructuur |

| Dom Tehniki doo | ISP | Bron-ISP gebruikt als kwaadaardige infrastructuur |

| Selena Telecom doo | ISP | Bron-ISP gebruikt als kwaadaardige infrastructuur |

Naarmate de campagne vordert, kan Proofpoint de indicatoren bijwerken naarmate er meer beschikbaar komen. Het bedrijf adviseerde bedrijven om goed te letten op de user-agent en brondomeinen van inkomende verbindingen met werknemersaccounts. Andere nuttige verdedigingsmiddelen zijn het gebruik van beveiligingsmaatregelen die zoeken naar tekenen van initiële accountcompromis en post-compromisactiviteiten, het identificeren van initiële vectoren van compromittering zoals phishing, malware of phishing, en het instellen van automatisch herstelbeleid om aanvallers snel te verwijderen van de gebeurtenis die ze binnendringen. .